بدافزار جدیدی گوشیهای اندرویدی را هدف گرفته است؛ بدافزاری که میتواند پسوردها، عکسها، ویدیوها و دادههای اپهای مختلف مثل واتساپ یا تلگرام را از دستگاههای افراد به دست آورد. این بدافزار جدید که Zoopark نام دارد، دستگاههای اندرویدی خاورمیانه را هدف گرفته است.

شرکت کاسپرسکی میگوید که صد دستگاه آلوده به این بدافزار جدید پیدا کرده که مطمئنا از سوی هکرها هدف گرفته شده و مشخصا انتخاب شده بودند.

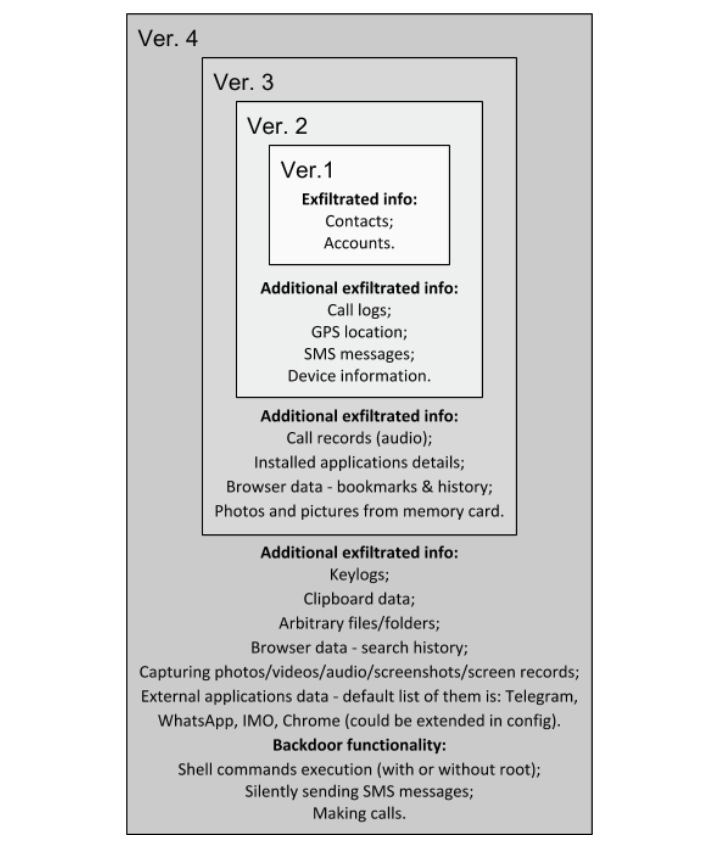

موسسهی امنیت سایبری «کاسپرسکی» که این بدافزار را کشف کرده، میگوید که Zoopark چهار بار تکامل پیدا کرده است؛ طوری که در ابتدا فقط میتوانست به دادههای دفترچه تلفن افراد دسترسی پیدا کند. با این حال، جدیدترین نسل Zoopark میتواند تمام کلیدهای ورودی شما را، دادههایی که کپی میکنید، دادههای مرورگرها، تصاویر و ویدیوها، و حتی دادههای تماس را به دست آورد.

بدافزار Zoopark میتواند حتی کنترل دوربین و میکروفون گوشی را به دست بگیرد و از صفحهی گوشی هم اسکرینشات بگیرد.

شرکت کاسپرسکی میگوید که صد دستگاه آلوده به این بدافزار جدید پیدا کرده که مطمئنا از سوی هکرها هدف گرفته شده و مشخصا انتخاب شده بودند؛ طوری که احتمالا این بدافزار به عنوان ابزار جاسوسی و با پشتوانهای سنگین ساخته شده است. این شرکت امنیتی میگوید که به نظر میرسد بدافزار Zoopark از ابتدا نوشته نشده است و با استفاده از ابزارهای جاسوسی که به فروش میرسد، ساخته شده.

کسپرسکی معتقد است که این بدافزار با استفاده از ابزارهای هک دولت ایالات متحده ساخته شده؛ ابزارهایی که که توسط گروه هکر معروف Shadow Broker به بیرون درز کردند و در آژانس امنیتی ملی امریکا ساخته شده بودند. ساخت چنین ابزارهایی، یکی از دلایل اصلی بیاعتمادی اپل به FBI و دولت و امریکا بود.

به عنوان شخصی که زحمت زیادی برای وب سایتتون کشیدید، هیچ چیز بدتر از این نیست که زمانی که سعی دارید وارد سایتتون شدید با پیام هکر ها مواجه بشید، نتونید وارد کنترل پنلتون بشید و هیچ چیز جز یک صفحه از سایت هک شده شما مشاهده نشه.

پیشنهادی که همیشه داشتیم، بکاپ گیری مداوم از سایتتون هستش اما علاوه بر این باید یک سری نکات رو رعایت کنید.

در این مقاله به ۵ نکته بسیار راحت (اما نادیده گرفته شده) می پردازیم تا بتونیم امنیت بیشتری رو برای شما فراهم کنیم.

قدم اول: آپدیت باشید

در سریع ترین زمان ممکن سعی در به روز رسانی تمامی محتویات سایتتون داشته باشید.

۱-۱ با CMS شروع کنید: برای مثال اگر از WordPress استفاده می کنید، و با پیغام زیر مواجه می شید، سریعا اقدام به بروز رسانی کنید.

۱-۲ پلاگین ها: بعد از آپدیت CMS تمامی پلاگین هایی رو که نسخه های جدیدی دارند رو به روز رسانی کنید.

دلیل این اقدام، پیدا کردن یک باگ در نرم افزار هستش که با انتشار نسخه های جدید، شرکت ارائه دهنده سعی در رفع مشکل داره.

درسته یک باگ، ممکنه این باگ جدی نباشه، اما اگر اهمیت داشت و به روز نبودید، تمام محتویات شما تحت خطر جدی قرار داره.

هکر ها همیشه سعی در پیدا کردن راه هایی دارند تا به سایت شما نفوذ کنند و پلاگین ها معمولا بهترین راه برای این کار هستش که بتونن کنترل سایت شما رو به دست اونها بسپارند.

به روز رسانی تمامی اینها کمتر از چندین دقیقه زمانبر هستش پس چرا همین الان انجامش نمی دید؟

بیشتر بخوانید: کشف باگ تزریق SQL در bbPress (یک مثال از عدم بروز رسانی)

۲- پلاگین های امنیتی رایگان رو نصب کنید (و آپدیتشون یادتون نشه:)

پلاگین هایی مانندSecurity Sucuri در وردپرس امکانات اولیه بسیار خوبی به شما ارائه میدن تا از خیلی از خطرات احتمالی به دور باشید.

این پلاگین ها به طور خودکار خیلی از وظایف امینی شما رو به دوش کشیده و دست خیلی از هکر ها رو کوتاه می کنند.

دیگر افزونه ها برای افزایش امنیت سایت وردپرسی:

WordFence

BulletProof Security

iThemes Security

۳- از HTTPSاستفاده کنید.

به عنوان یک بازدید کننده همیشه به دنبال بار سبز رنگ مرورگر هستید، اما آیا براتون سوال شده که علاوه بر حس اطمینانی که به شما میده، چه کاربرد های دیگری هم داره؟

HTTPS باعث می شه که اطلاعات در حال رد و بدل بین سایت شما و کاربرانتون، رمز گذاری بشه تا هیچ هکری نتونه اطلاعات رو شنود، یا از اونها استفاده کنه.

فکر کنید شخصی اطلاعات شخصیش رو در سایتی بدون بهره بری از این پروتوکل وارد کنه! من که این کار رو نمی کنم.

در تحقیقاتی که از افراد بازدید کننده سایت ها سوال شد، ۴۲% اونها ادعا داشتند که این رنگ سبز آدرس سایت، تاثیر بسیاری بر تصمیمشون برای استفاده از اون سایت داشته.

۴- انتخاب پسورد قوی

داشتن یک پسورد قوی نکته خیلی پیش پا افتاده ای به نظر می رسه تا اینکه شما متوجه می شید ۱۲۳۴۵۶ هنوز هم محبوب ترین پسورد جهان هست!

آیا پسوردتون ترکیبی از کلمات هستش که با روش بروت فورس به راحتی هک میشه؟ مثلا passwordman2

باید در رمز های خودتون از ترکیبی از حروف، کارکتر ها و اعداد استفاده کنید تا هک کردنشون تا حد ممکن سخت بشه.

مثلا:

Ir@N$∑r7€R.©۰m

۵- از هاستینگ معتبر استفاده کنید.

تنظیماتی که شرکت هاستینگ شما بر روی هاستتون اعمال کرده، و همینطور کانفیگ سرور شما بسیار با اهمیت هستند.

شب گذشته برخی سرویس های مراکز داده داخلی دچار اختلال شدند. مرکز ماهر پس از بررسی این رویداد با انتشار بیانیه ای از عامل اصلی حمله سایبری به مراکز داده کشور پرده برداشت.

مرکز ماهر در خصوص اختلال سراسری در سرویس اینترنت و سرویس های مراکز داده داخلی اطلاعیه ای صادر کرد که به این شرح است:

«در پی بروز اختلالات سراسری در سرویس اینترنت و سرویس های مراکز داده داخلی در ساعت حدود ۲۰:۱۵ مورخ ۱۷/۱/۹۷، بررسی و رسیدگی فنی به موضوع انجام پذیرفت.

در طی بررسی اولیه مشخص شد حمله سایبری به مراکز داده کشور شامل تجهیزات روتر و سوئیچ متعدد شرکت سیسکو بوده که تنظیمات این تجهیزات مورد حمله قرار گرفته و کلیه پیکربندی های این تجهیزات (شامل running-config و startup-config) حذف گردیده است. در موارد بررسی شده پیغامی با این مذمون در غالب startup-config مشاهده گردید:

دلیل اصلی مشکل، وجود حفره ی امنیتی در ویژگی smart install client تجهیزات سیسکو می باشد و هر سیستم عاملی که این ویژگی بر روی آن فعال باشد در معرض آسیب پذیری مذکور قرار داشته و مهاجمین می توانند با استفاده از اکسپلویت منتشر شده نسبت به اجرای کد از راه دور بر روی روتر/سوئیچ اقدام نمایند. لازم است مدیران سیستم با استفاده از دستور “no vstack” نسبت به غیرفعال سازی قابلیت فوق (که عموما مورد استفاده نیز قرار ندارد) بر روی سوئیچ ها و روترهای خود اقدام نمایند، همچنین بستن پورت ۴۷۸۶ در لبهی شبکه نیز توصیه می شود. در صورت نیاز به استفاده از ویژگی smart install، لازم است بروزرسانی به آخرین نسخه های پیشنهادی شرکت سیسکو صورت پذیرد. جزییات فنی این آسیب پذیری و نحوه ی برطرف سازی آن در منابع زیر آمده است:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2#fixed در این راستا به محض شناسایی عامل این رخداد، دسترسی به پورت مورد استفاده توسط اکسپلویت این آسیب پذیری در لبه شبکه زیرساخت کشور و همچنین کلیه سرویس دهنده های عمده اینترنت کشور مسدود گردید.

تا این لحظه، سرویس دهی شرکت ها و مراکز داده ی بزرگ از جمله افرانت، آسیا تک، شاتل، پارس آنلاین و رسپینا بصورت کامل به حالت عادی بازگشته و اقدامات لازم جهت پیشگیری از رخداد ٰحمله سایبری به مراکز داده کشور انجام شده است.

لازم به توضیح است متاسفانه ارتباط دیتاسنتر میزبان وب سایت مرکز ماهر نیز دچار مشکل شده بود که در ساعت ۴ بامداد مشکل رفع شد. همچنین پیش بینی می گردد که با آغاز ساعت کاری سازمان ها، ادارات و شرکت ها، شمار قابل توجهی از این مراکز متوجه وقوع اختلال در سرویس شبکه ی داخلی خود گردند.

لذا مدیران سیستم های آسیب دیده لازم است اقدامات زیر را انجام دهند: با استفاده از کپی پشتیبان قبلی، اقدام به راه اندازی مجدد تجهیز خود نمایند یا در صورت عدم وجود کپی پشتیبان، راه اندازی و تنظیم تجهیز مجددا انجام پذیرد. قابلیت آسیب پذیر smart install client را با اجرای دستور “no vstack” غیر فعال گردد. لازم است این تنظیم بر روی همه تجهیزات روتر و سوئیچ سیسکو (حتی تجهیزاتی که آسیب ندیده اند) انجام گردد. رمز عبور قبلی تجهیز تغییر داده شود. توصیه می گردد در روتر لبه شبکه با استفاده از ACL ترافیک ورودی ۴۷۸۶ TCP نیز مسدود گردد. متعاقباً گزارشات تکمیلی در رابطه با این آسیب پذیری و ابعاد تاثیرگذاری آن در کشور و سایر نقاط جهان توسط این مرکز منتشر خواهد شد.»

وزیر ارتباطات هم دیشب با تائید حمله سایبری به مراکز داده کشور نوشت: امشب برخی از مراکز داده کشور با حمله سایبری مواجه شدهاند. تعدادی از مسیریابهای کوچک به تنظیمات کارخانهای تغییر یافتهاند.

مرکز ماهر به یاری این مراکز داده،حمله را کنترل و در حال اصلاح شبکههای آنان به حالت طبیعی هستند. تلاشها برای ناامن جلوه دادنها یک فرصت برای اصلاح اشکالهاست.

بررسی های اولیه حاکی از آن است که در تنظیمات مسیریاب های مورد حمله قرار گرفته، با حک پرچم ایالت متحده، اعتراضی درباره انتخابات آمریکا صورت گرفته است. دامنه حملات فراتر از ایران است. منشا حملات در دست بررسی است. تاکنون بیش از ۹۵ درصد مسیریابهای متاثر از حمله به حالت عادی بازگشتند و سرویس دهی را از سر گرفتند.

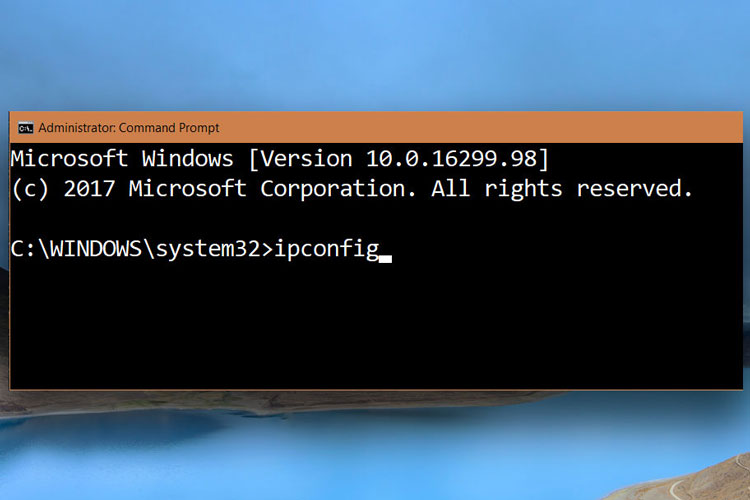

برخلاف تصور عامه، ipconfig تنها یک دستور CMD نیست و در واقع یک ابزار است که گزینههای دستوری متنوعی دارد.

Ipconfig در ویندوز یک ابزار کوچک اما بسیار کارآمد است که کاربر را در پیدا کردن آدرس آیپی سیستم خود یاری میکند. بسیاری از کاربران تصور میکنند که آیپی کانفیگ تنها یک دستور سیامدی است؛ اما در واقع یک ابزار است که شما با وارد کردن نام آن در سیامدی (Command prompt) آن را اجرا میکنید. از تواناییهای این ابزار، علاوه بر نمایش آیپی آدرس سیستم این است که میتواند آدرس آیپی روتر و مک آدرس را نیز نمایش بدهد و این امکان را در اختیار شما میگذارد که دیاناس خود را پاک کنید. این کارها از طریق دستورات دیگری انجام میگیرد که در ادامه به آنها خواهیم پرداخت.

برای اجرای دستور ipconfig نیازی به دسترسی ادمین ندارید و میتوانید این دستور را در یک صفحهی معمولی command prompt اجرا کنید.

اطلاعات Ipconfig

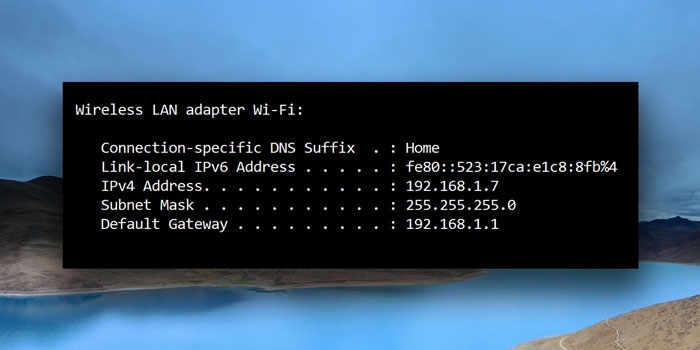

اگر دستور آیپی کانفیگ را بدون هیچ یک از گزینههای دستوریِ بعد آن وارد کنید، نتیجه فهرستی از تمام شبکههایی که به آنها متصل هستید خواهد بود. برای LAN و شبکهی وایفای آیپی آدرس محلی برای شما به نمایش در خواهد آمد. چنانچه با وایفای به اینترنت وصل شده باشید، مقادیر IPv6 و مقادیر ماسک زیرشبکه را نیز مشاهده خواهید کرد. برای اتصال اترنتی که به هیچ شبکهای وصل نیست، هیچ اطلاعاتی نمایان نخواهد شد و صرفا عدم اتصال اترنت به اطلاع شما میرسد. برای مبدلهای مجازی، چه به شبکه وصل باشند چه نباشند، هر دو آدرس IPv6 و IPv4 و مقدار ماسک زیرشبکه را خواهند داشت.

گزینههای دستوری بعد از Ipconfig

ابزار آیپی کانفیگ در ویندوز از گزینههای دستوری زیر پشتیبانی میکند که میتوانید بسته به نیاز خود به همراه Ipconfig از آنها استفاده کنید.

ipconfig /all

این دستور اطلاعات آیپی تمام مبدلهای شبکهی سیستم شما را فهرست میکند. برخلاف دستور کلی ipconfig، این دستور نشان میدهد که آیا DHCP وصل است یا خیر، آیپی آدرس سرورهای دیاچسیپی را نمایش میدهد، آدرس IPv6 محلی شما را نشان میدهد و تاریخ اخذ DHCP و زمان انقضای آن را به تصویر میکشد. در کنار سایر اطلاعات، میتوانید با این دستور به مک آدرس سیستم خود نیز دسترسی داشته باشید.

ipconfig /release

دستور فوق این امکان را به شما میدهد که آیپی فعلی خود را آزاد کنید.با اجرای این دستور، آیپی آدرس سیستم شما، هرچه باشد، آزاد میشود تا سایر دستگاههای حاضر در شبکه بتوانند از آن استفاده کنند.

ipconfig /renew

این دستور معمولا بلافاصله بعد از دستور ipconfig /release اجرا میشود. وقتی آیپی خود را آزاد کنید، سیستم شما به آیپی جدیدی نیاز خواهد داشت. دستور ipconfig /renew به سیستم شما امکان تصاحب آیپی جدید خواهد داد. در واقع دو دستور اخیر تمام آن چیزی است که شما زمان برخوردن به خطای تداخل آیپی (IP address conflict) برای حل این مشکل نیاز دارید.

ipconfig /showclassid

این دستور به شما امکان مشاهدهی کلاس آیدیهای DHCP را خواهد داد. این کلاس آیدیها معمولا برای کاربردهای خاصی در شبکه تنظیم میشوند. بهعنوان کاربر معمولی، هیچ نیازی به نگرانی در مورد آنها ندارید.

ipconfig /setclassid

این دستور بعد از دستور قبلی برای تنظیم کلاس آیدی DHCP مورد استفاده قرار میگیرد.

ipconfig /displaydns

این گزینه امکان نمایش کش DNS را برای شما فراهم میکند. کش دیاناس سابقهی وبسایتهایی است که تاکنون بازدید کردهاید و شامل یک کپی محلی از وبسایت و آیپی آدرس عمومی آن است. اساسا وقتی شما www.Google.com را در مرورگر خود تایپ میکنید، کش دیاناس شما میداند که این وبسایت را کجا پیدا کند؛ زیرا آدرس آیپی آن در کش ذخیره شده است.

ipconfig /flushdns

دیاناس همیشه بدون مشکل کار نمیکند و ممکن است با ذخیرهی اطلاعات نادرست باعث شود نتوانید به وبسایتها دسترسی داشته باشید. دستور فوق کمک میکند کش دیاناس را در ویندوز پاک کنید تا مجددا ایجاد شود.

ipconfig /registerdns

این گزینه به شما این امکان را میدهد که تنظیمات دیاناس خود را بهروزرسانی کنید. در مواردی که دیاناس موفق به ثبت یک نام نشده یا نتوانسته است به سرور DHCP وصل شود، این دستور میتواند با ثبت مجدد دیاناس مشکل را حل کند.

نتایج یک پژوهش بینالمللی که توسط شرکت امنیت سایبری «اواست» (Avast) انجام شده است، نشان میدهد بسیاری از افرادی که از گوشی هوشمند برای انجام عملیات بانکی استفاده میکنند در خطر قربانی شدن توسط بدافزارها هستند. بر اساس نتایج این پژوهش که در جریان نمایشگاه MWC 2018 اعلام شد، ۳۶٪ از افرادی که در این تحقیق شرکت کرده داده شده بودهاند، نتوانستهاند تفاوت بین یک اپلیکیشن بانکی واقعی و یک اپلیکیشن بانکی جعلی را تشخیص دهند. این یعنی حدودا از هر سه کاربر گوشی هوشمند، یک نفر در خطر دزدیده شدن اطلاعات مالی (و صد البته پولهایش) قرار دارد.

بر اساس نتایج پژوهش شرکت امنیت سایبری اواست، ۳۶٪ از کاربران گوشی هوشمند نمیتوانند تفاوت بین یک اپلیکیشن بانکی واقعی و یک بدافزار بانکی را تشخیص دهند.

در این پژوهش ۴۰ هزار نفر از ۱۲ کشور مختلف شرکت داشتهاند. اپلیکیشنهای بانکی مورد استفاده در این پژوهش از میان آن دسته از اپلیکیشنهای بانکهای بینالمللی انتخاب شده بود که پیش از این هدف مجرمان قرار گرفته بودند. کشورهایی که این پژوهش در آنها انجام شده عبارتند از: امریکا، انگلیس، آلمان، روسیه، ژاپن، مکزیک، آرژانتین، اندونزی، جمهوری چک، برزیل و اسپانیا.

۴۰٪ از افرادی دخیل در پژوهش از اپلیکیشنها برای انجام کارهای بانکی استفاده میکنند. ۳۰٪ از افرادی که از اپلیکیشنهای بانکی استفاده نمیکنند، دلیل خود را ترس از نبودن امنیت کافی در برابر فعالیتهای کلاهبرداران اعلام کردهاند. ۵۸٪ از کاربران حاضر در این پژوهش به اشتباه یک اپلیکیشن بانکی رسمی را به عنوان اپلیکیشن جعلی تشخیص دادهاند. و همانطور که در ابتدا گفتیم، ۳۶٪ افراد هم یک اپلیکیشن جعلی را با اپلیکیشن واقعی اشتباه گرفتند. جالب این که در امریکا تعداد افرادی که اپلیکیشن اصلی را جعلی تشخیص دادهاند کمتر (۴۰٪) و تعداد افرادی که اپلیکیشن جعلی را اصلی تشخیص دادهاند بیشتر (۴۲٪) است. اواست همچنین به این اشاره کرده که هم کاربران گوشیهای اندرویدی و هم کاربران آیفون باید در این زمینه هوشیار باشند.

البته این کار هر روز دشوارتر میشود. بر اساس گفتههای اواست، هکرها با گذر زمان از روشهای پیچیدهتری استفاده میکنند و اپلیکیشنهای بانکی جعلی آنها به اپلیکیشنهای واقعی شبیهتر میشود. حتی شرکت امنیت سایبری در پلی استور گوگل نسخههای جدیدی از بدافزار BankBot را پیدا کرده است که درون اپلیکیشنهایی مانند بازی و چراغقوه پنهان بوده. زمانی که این اپلیکیشنها روی گوشی هوشمند نصب شوند، یک لایهی جعلی را روی اپلیکیشنهای بانکی واقعی قرار میدهند. این لایهی جعلی، در حالی که کاربر فکر میکند در حال کار کردن با اپلیکیشن رسمی است، اطلاعات حساب او را برای هکر جمعآوری میکند.

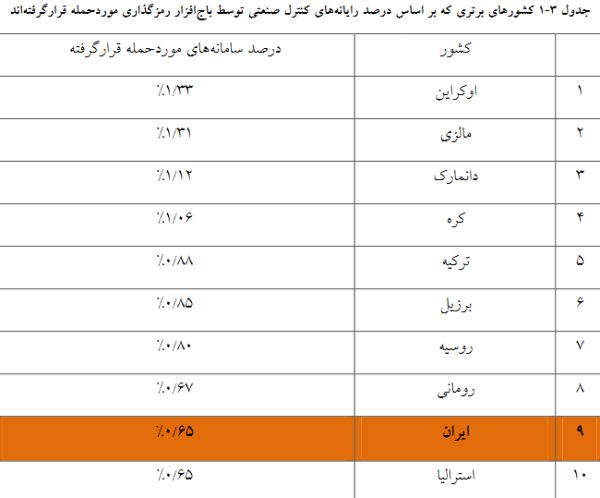

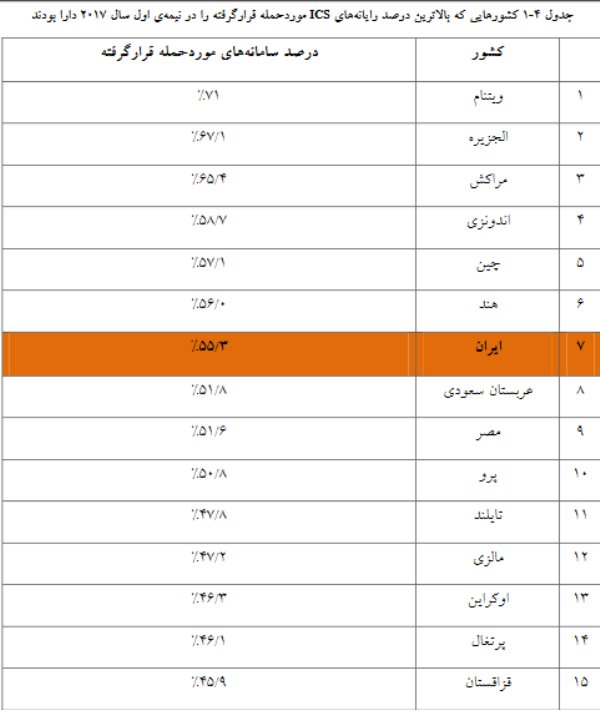

نتایج به دست آمده از تهدیدات سامانههای کنترل صنعتی در ۶ ماهه اول سال ۲۰۱۷ نشان می دهد که ایران در میان ۱۰ کشور اولی است که سامانه های آن به دلیل تهدیدات سایبری، آلوده شده اند.

سامانههای کنترل صنعتی بهمنزله هسته مرکزی کنترل و نظارت زیرساختهای حیاتی نظیر شبکههای انتقال و توزیع برق، نیروگاههای هستهای، پالایشگاهها، شبکههای آب و کارخانههای نفت و گاز محسوب می شوند؛ اما با توجه به قدیمی بودن این سامانهها، به امنیت آنها توجه چندانی نشده است.

دراین زمینه گروه تحقیقاتی آزمایشگاه کسپرسکی، نتایج تحقیقات خود را درباره چشمانداز تهدیدات سامانههای کنترل صنعتی در ۶ ماهه اول سال ۲۰۱۷ ارائه کرده است.

بر اساس این تحقیقات که توسط مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای (مرکز ماهر) منتشر شده است، ایران جزء ۱۰ کشور اولی است که سامانههای کنترل صنعتی آنها به باجافزارهای رمزگذاری آلودهشدهاند.

بر مبنای این بررسی ها همچنین مشخص شده است در نیمه اول سال ۲۰۱۷ در بین ۱۵ کشوری که بالاترین درصد سامانههای کنترل صنعتی مورد حمله قرار گرفته را، دارا هستند، ایران رتبه هفتم را به خود اختصاص داده است.

در این بررسی ها مخاطرات مربوط به سامانههای کنترل صنعتی شامل منابع متعددی از جمله دولتها، گروه های تروریستی، کارکنان ناراضی، مشکلات، حوادث، بلایای طبیعی و همچنین اقدامات تصادفی یا مغرضانه نیروهای داخلی اعلام شده است.

در نیمه اول سال ۲۰۱۷ حوادثی مانند تهدیدات بدافزاری، اختلال در شبکه دوربین های مداربسته، هک شدن سیستم هشدار اضطراری، کشف چند بات نت، استفاده از نامه های الکترونیکی تجاری در حمله به شرکتهای صنعتی و نیز حملات باج افزاری به عنوان حمله های سایبری به سیستم های امنیتی شناسایی شدند.

برای مثال ۵۰۰ شرکت صنعتی و حمل و نقل از ۵۰ کشور مورد حمله تهدیدنامه های الکترونیکی تجاری قرار گرفته اند.

در زمینه تهدیدات باج افزاری نیز طبق آمار ارائه شده در این بازه زمانی، نیم درصد از رایانه های زیرساختی صنعتی سازمانها، حداقل یکبار مورد حمله باج افزار رمزگذاری شده قرار گرفتهاند.

اگرچه حملات باج افزار رمزگذاری متعلق به ۳۳ خانواده مختلف، در رایانه های سیستم های کنترل صنعتی (ICS) مسدود شدند اما هیچ برنامهای که به طور خاص برای مسدود کردن نرم افزار خودکارسازی صنعتی طراحی شده باشد، در بین نمونه های مخرب شناسایی شده، یافت نشده است.

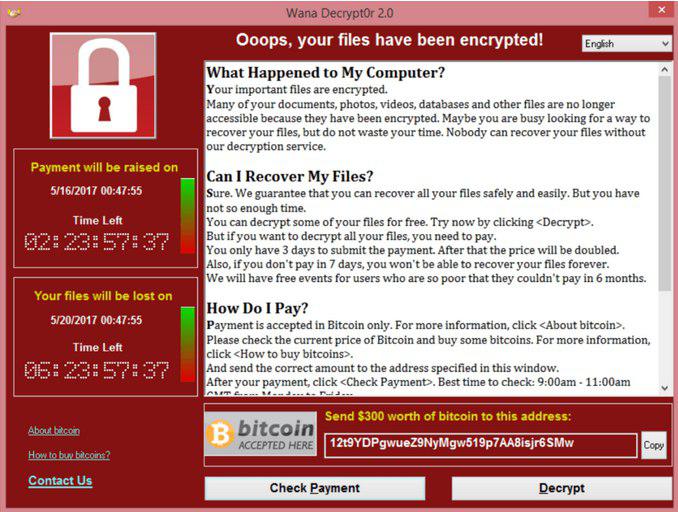

با این وجود در نیمه اول سال ۲۰۱۷، باج افزار واناکرای (WannaCry) بالاترین رتبه را در رابطه با تعداد ماشین هایی که به این باج افزار آلوده شده اند کسب کرد؛ این یعنی ۱۳.۴ درصد از تمام رایانه های بنیادی صنعتی توسط این باج افزار رمزگذاری، مورد حمله قرار گرفتند.

در نیمه اول سال ۲۰۱۷، محصولات آزمایشگاه کسپرسکی، ۳۷.۶ درصد از حملات به رایانه های سیستم های کنترل صنعتی (ICS ) تحت حفاظت خود را در سطح جهانی مسدود کردند که ۱.۶ درصد کمتر از نیمه دوم سال ۲۰۱۶ برآورد می شود.

رایانههای ICS در شرکت های تولیدی که مواد مختلف، تجهیزات و کالاها را تولید می کنند، حدود یک سوم از حملات را تشکیل می دهند.

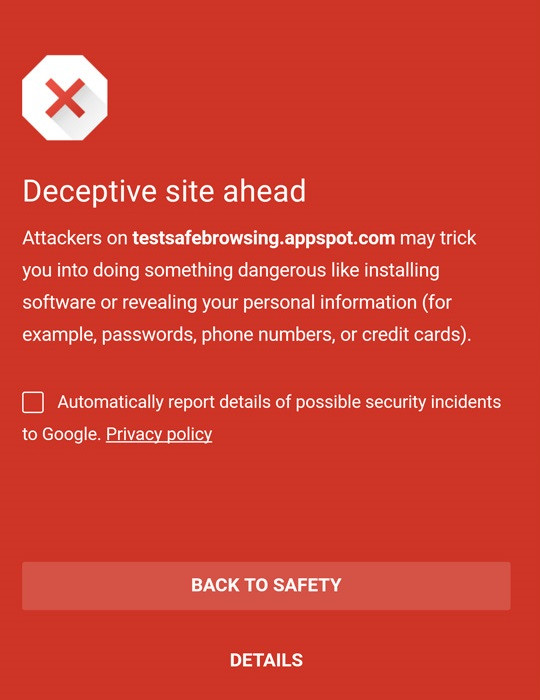

امروز گوگل اعلام کرد سرویس جستجوی امن این کمپانی که اولین بار در سال ۲۰۰۷ راهاندازی شده است، حالا از بیش از ۳ میلیارد دستگاه محافظت میکند. این در حالی است که تعداد دستگاههای محافظتشده توسط سرویس مورد بحث تا ماه می ۲۰۱۶ معادل ۲ میلیارد بود.

سرویس جستجوی امن گوگل، لیست آدرسهای اینترنتی را که در آنها بدافزار یا محتوای جعلی وجود دارد، در اختیار مرورگرهای کروم، فایرفاکس و سافاری و همچنین شرکتهای ارائهدهندهی خدمات اینترنت (ISP) قرار میدهد. امکان دسترسی به سرویس یادشده از طریق API عمومی یا بهطور مستقیم و با تغییر دستی آدرس URL سایتی که قصد بررسی آن را دارید نیز وجود دارد. گوگل طی چند سال گدشته، سرویس جستجوی امن را به سایر محصولات و خدمات خود اضافه کرده است. از جمله سرویسهای گوگل که از جستجوی امن این کمپانی بهره میبرند، میتوان به سیستم عامل اندروید، تبلیغات، سرویس آنالیتیکز، جیمیل، گوگل پلی و … اشاره کرد. گوگل امروز علاوه بر اعلام آمار مربوط به سرویس جستجوی امن، اطلاعاتی در مورد اینکه چگونه موفق شده این سرویس را تا به این حد و با چنین سرعتی گسترش دهد نیز به اشتراک گذاشته است. این کمپانی همچنین جزئیاتی در مورد آیندهی جستجوی امن ارائه کرده است. مهمترین عامل رشد بسیار چشمگیر سرویس مورد بحث، رشد بسیار بالای دستگاههای موبایل بوده و طبیعتا آیندهی این سرویس نیز از هوش مصنوعی بهره خواهد برد.

به دلیل محدودیتهایی که در موبایل وجود دارد، تیم امنیتی گوگل باید سرعت کم برخی اتصالات اینترنتی، قیمت بالای پلنهای دیتای موبایل و ظرفیت باتری این محصولات را نیز در نظر بگیرند. این موارد باعث شد گوگل قابلیت مورد اشاره را در دسامبر سال ۲۰۱۵ ابتدا در مرورگر اندروید کروم ارائه کند؛ ولی حالا این سرویس در همهجا مورد استفاده قرار گرفته است. مرور امن اطلاعات محافظتی حیاتی را به دستگاههای مورد نظر ارسال و آن را تا جایی که امکان دارد فشرده میکند؛ این مراحل هم در دسکتاپ و هم در موبایل به همین شکل انجام میشود.

جستجوی امن گوگل در بیشتر موارد بدون اینکه حتی کاربر متوجه شود، کار خود را انجام میدهد. این یعنی شما موارد مشکوک و آلوده را در نتایج جستجوی وبسایتها، اپلیکیشنها اندروید پلی استور، پیامهای جیمیل و … مشاهده نخواهید کرد؛ زیرا موارد ناامن بهسادگی توسط سرویس جستجوی امن گوگل فیلتر میشوند. در موارد دیگر و هنگام مواجه شدن با وبسایتهای آلوده به بدافزار، احتمال دارد با صفحهای شبیه به تصویر زیر مواجه شوید.

اگر قصد بازدید از وبسایتی دارید و پس از وارد کردن آدرس آن وبسایت با صفحهای شبیه به تصویر بالا مواجه شدید، به احتمال زیاد این سایت به دنبال بیرون کشیدن اطلاعات، نصب یک بدافزار یا دانلود نرمافزارهای ناخواسته است. این نوع وبسایتها در مرورگرهایی مثل گوگل کروم، موزیلا فایرفاکس و اپل سافاری مسدود شدهاند؛ البته کاربران این امکان را در اختیار دارند که بهطور دستی مسدودیت وبسایت مورد نظر خود را رفع کنند. توسعهدهندگان اپلیکیشنهای تحت وب و نیز توسعهدهندگان اپلیکیشنهای موبایل (مثلا اسنپچت) با بهره گرفتن از سرویس جستجوی امن گوگل، پیش از ارائهی آدرس سایتها به کاربران، این URL-ها را از نظر مسائل امنیتی بررسی میکنند.

جستجوی امن گوگل از چند سال با استفاده از قابلیتهای فناوری هوش مصنوعی و یادگیری ماشینی، انواع مختلفی از تهدیدهای امنیتی را تشخیص میدهد. گوگل جزئیات زیادی در مورد روش استفاده از هوش مصنوعی برای شناسایی تهدیدهای امنیتی ارائه نکرده است؛ اما این کمپانی اشاره کرده که جستجوی امن، اولین سرویس است که از هوش مصنوعی بهره میبرد و تیم سازندهی این سرویس بهطور دائم در حال ارزیابی و استفاده از روشهای جدیدی است تا بتواند تجربهی یک جستجوی امن را به کاربران ارائه کند.

منبع : زومیت

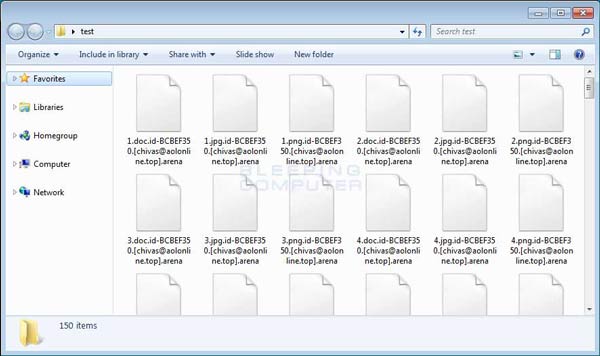

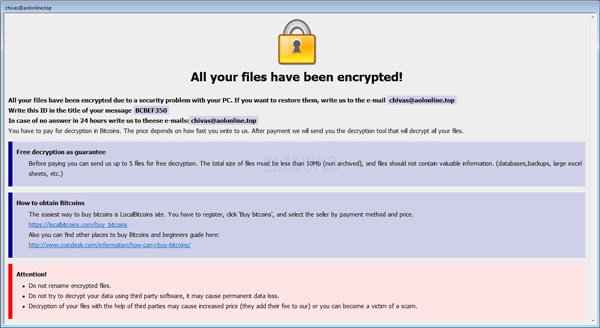

چند روز گذشته Michael Gillespie متخصص امنیتی باج افزارها، نوع جدیدی از باج افزارها را که تمامی فایل ها را به فرمت .arena در هنگام رمزنگاری داده ها تغییر می دهد، کشف کرد. دقیقا مشخص نیست که این باج افزار چگونه شیوع می یابد اما در گذشته از طریق سرویس کنترل از راه دور دسکتاپ و نصب باج افزار بر روی سیستم به آلودگی و گسترش می پرداخت.

هنگامی که باج افزار بر روی سیستم نصب می شد، کامپیوتر را برای انواع فایل های خاص اسکن و آن ها را رمزنگاری می کرد. هنگام رمزنگاری یک فایل فرمت .id-[id].[email].arena به فایل ها اضافه می شد. به عنوان مثال اگر یک فایل test.jpgنام داشت هنگام رمزنگاری توسط باج افزار به test.jpg.id-BCBEF350.[chivas@aolonline.top].arenaتبدیل می شد.

لازم به ذکر است که این باج افزار درایوها و اشتراک گذاری های شبکه را نیز رمزنگاری می کند. از این رو اطمینان حاصل کردن قفل اشتراک گذاری شبکه و باز کردن دسترسی آن را تنها برای افرادی که واقعا به آن نیاز دارند مهم است.

شما می توانید در تصویر زیر نمونه ای از فولدر رمزنگاری شده توسط باج افزار Crysis را مشاهده کنید.

به دلیل اینکه Crysis با اجرای فرمان زیر نسخههای Shadow Copy را از روی سیستم حذف می کند، بنابراین نمی توانید از آن ها برای بازگردانی فایل های رمزنگاری شده ی خود استفاده کنید. باج افزار آن ها را با اجرای دستور delete shadows /all /quiet از روی سیستم حذف خواهد کرد.

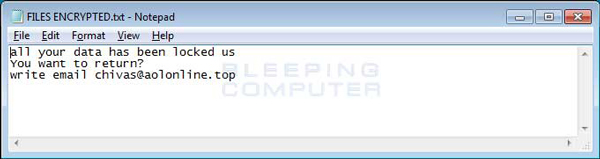

اما Crysis در طول مدت خرابکاری خود دو یادداشت برای شما به جای می گذارد. یکی از آن ها فایل info.hta است که توسط یک autorun راه اندازی شده است.

و یادداشت دیگری که از خود برای شما به جای می گذارد FILES ENCRYPTED.txt است.

هر دوی این یادداشت ها شامل دستورالعمل هایی هستند که برای پرداخت و تماس با ایمیل chivas@aolonline.top برنامه ریزی شده اند. و اما در نهایت باج افزار خودش را هنگامی که شما به ویندوز وارد می شوید پیکر بندی خواهد کرد. این کار به او این اجازه را می دهد که فایل هایی را که برای رمزنگاری از زمان آخرین اجرا قلم انداخته است را رمزنگاری کند.

در حال حاضر امکان رمزگشایی فایل ها توسط باج افزار Crysis وجود ندارد

متاسفانه در حال حاضر امکان رمزگشایی فایل های .arena که توسط باج افزار Crysis رمزنگاری شده است وجود ندارد.

تنها راه بازیابی فایل های رمزنگاری شده از طریق بک آپ است و اگر که شما به طور باورنکردنی خوش شانس هستید می توانید از طریق Shadow Volume Copies این کار را انجام دهید. اگرچه Crysis در حمله ی خود تلاش میکند تا نسخه های Shadow Volume Copies را حذف کند اما در موارد بسیار نادر قادر به انجام این کار نخواهد بود و این عدم توان می تواند برای شما یک خوش شانسی بزرگ را به ارمغان بیاورد.

به همین دلیل اگر که شما نسخه ی پشتیبان را تهیه نکرده اید و به دام این باج افزار افتاده اید پیشنهاد میکنیم که آخرین راه را برای بازگردانی فایل های خود یعنی همان Shadow Volume Copies را امتحان کنید.

چگونه در برابر Crysis و دیگر باج افزارها از خود محافظت کنیم؟

برای محافظت در برابر Crysisو دیگر باج افزارها مهم است که از یک نرم افزار امنیتی مناسب استفاده کنید. مسلم است که هیچ چیز به اندازه ی استفاده نرم افزار امنیتی نمی تواند از شما و اطلاعات شما محافظت کند. حتی در زمانی که شما نکات امنیتی را حین وب گردی رعایت نمی کنید.

اول و مهتر از همه همیشه بایستی یک بک آپ قابل اعتماد و تست شده از تمامی اطلاعات خود داشته باشید. علت تاکید ما برای بک آپ گیری به این دلیل است که اگر زمانی شما به یکی از باج افزارها گرفتار شدید می توانید به راحتی از کنار آن بگذرید و از بک آپ فایل های مهم و حیاتی خود استفاده کنید و بدون داشتن هیچ دغدغه ای آن ها را بازگردانی کنید.

شما هچنین باید از یک نرم افزار امنیتی مناسب که رفتارهای بدافزارها را تشخیص می دهد و قبل از انجام رفتارهای مخرب بر روی سیستم آن را مسدود می کند استفاده کنید.

و اما در آخر اطمینان حاصل کنید که نرم افزارهای امنیتی شما به خوبی آپدیت می شوند و عملکرد آن ها صحیح است. و اما رعایت موارد زیر را فراموش نکنید:

بک آپ گیری یکی از مهمترین، مهمترین و مهمترین فعالیت های امنیتی است که هر کاربر باید آن را به طور منظم انجام دهد.

در صورتیکه فرستنده ی پیوست های ایمیل را نمی شناسید به هیچ وجه آن ها را باز نکنید. پس از مطمئن شدن از هویت واقعی شخص فرستنده، ایمیل را باز کنید.

پیوست های ایمیل را با ابزارهایی همانند VirusTotal اسکن کنید.

از آپدیت های منظم و به موقع ویندوز خود اطمینان حاصل کنید. همچنین از آپدیت تمامی برنامه ها خصوصا جاوا، فلش، آدوب ریدر مطمئن شوید. برنامه های قدیمی شامل آسیب پذیری های امنیتی هستند که توسط توزیع کنندگان بدافزارها مورد سوء استفاده قرار می گیرند. به همین خاطر به روز رسانی به موقع آن ها حائذ اهمیت است.

استفاده از نرم افزار امنیتی قابل اعتماد و همچنین قوی را فراموش نکنید.

از رمز عبورهای سخت برای حساب های کاربری خود استفاده کنید و از تکرار رمزعبورهای استفاده شده بپرهیزید.

اگر از سرویس های Remote Desktop استفاده می کنید، آن را مستقیما به اینترنت متصل نکنید. شما می توانید هنگام استفاده از آن به منظور امنیت بیشتر از یک VPN استفاده کنید.

منبع : کسپرسکی

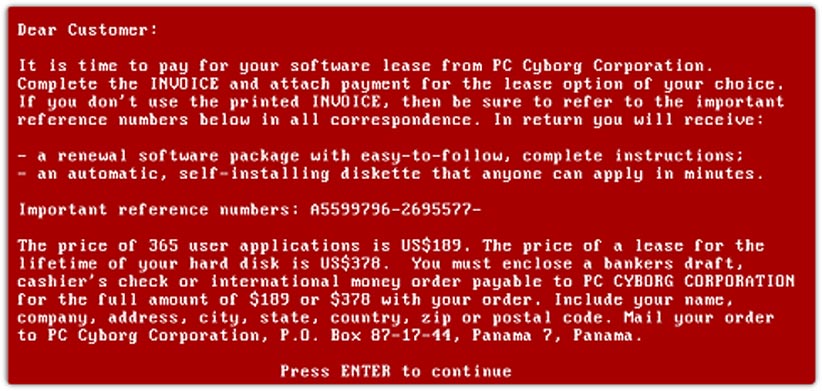

باجافزار مسالهی جدیدی نیست. بدافزارهایی که دادهها را رمزگذاری و سپس از قربانی برای رمزگشایی آنها درخواست پول میکنند، تقریبا ۳۰ سال قدمت دارند. پس چرا احساس میکنیم وضعیت رو به وخامت گذاشته؟ خب، به این دلیل که وضعیت واقعا رو به وخامت گذشته است. در مدتزمان کمی، باج افزار از تهدیدی ناشناخته که فقط معدودی از نفرات با آن برخورد داشتند، به طاعونی تبدیل شده است که بیمارستانها، بانکها، سیستم حملونقل عمومی و حتی بازیهای ویدیویی را فلج میکند. رشد ناگهانی باجافزارها به شکل ناامیدکنندهای ادامه دارد و اثری از کاهش در آن دیده نمیشود. در این شرایط قربانیان سردرگم از خود میپرسند چرا آنها و چرا حالا؟ پاسخ هر دو سوال قبلی با «ارز رمزپایه» (cryptocurrency) و «آژانس امنیت ملی آمریکا» (NSA) پیوند خورده است.

قصهی باج افزار از کجا شروع شد

اولین حملهی شناختهشدهی باج افزار در سال ۱۹۸۹ صورت گرفت. هدف این حمله صنعت بهداشت و درمان بود. بر اساس وبلاگ امنیت سایبری Practically Unhackable، زییستشناسی به نام «جوزف پاپ» (Joseph Popp)، چیزی در حدود ۲۰ هزار فلاپی دیسک را برای پژوهشگران ارسال کرد. او ادعا میکرد که این فلاپیدیسکها حاوی یک نظرسنجی هستند که با کمک آن دانشمندان میتوانند میزان ریسک بیمار را برای ابتلا به HIV مشخص کنند. البته او به این موضوع اشاره نکرده بود که این فلاپیدیسکها، فایلها را در کامپیوترهایی که آلوده شوند رمزگذاری میکنند و عملا امکان استفاده از کامپیوتر را از کاربر سلب خواهند کرد. کاربران کامپیوترهای آلوده بهجای صفحهی بوت معمول، با پیامی شبیه به تصویر زیر روبرو میشدند که از آنها برای باز شدن قفل سیستم مبلغ ۱۸۹ دلار درخواست میکرد.

باجافزار – باج افزار

جوزف پاپ مدرک دکترایش را از دانشگاه هاروارد گرفته بود، در شاخهی زیستشناسی تکاملی فعالیت میکرد و با تصوری که ما امروز از هکرها داریم تفاوت داشت. بر اساس گزارش سایت Atlantic، بعد از اینکه او دستگیر و با اتهام باجخواهی روبرو شد، ادعا کرد که میخواسته پول حاصل از این کار را به تحقیقات مربوط به بیماری HIV ببخشد. فارغ از انگیزههای حقیقی پاپ، دو عامل کلیدی مانع از موفقیت حملهی او شد. اول این که فلاپیدیسکها از طریق پست ارسال شدند و دوم این که پاپ از نوعی شیوهی رمزگذاری استفاده کرده بود که امکان رمزگشایی آن بدون کمک او وجود داشت. این شیوهی رمزگذاری بعدها به نام PC Cyborg معروف شد. حال پس از گذشت حدود ۲۸ سال، وضعیت در دنیای باجافزار تا حد زیادی بدتر شده است.

ارز رمزپایه و آژانس امنیت ملی آمریکا

وقتیکه در مورد وسعت حملات باجافزارهای مدرن حرف میزنیم، باید دو معیار را در نظر بگیریم: «تعداد دفعات» (frequency) و «میزان پراکندگی» (reach). وزارت دادگستری آمریکا در یک گزارش مربوط به سال ۲۰۱۶ به دریافت ۷۶۹۴ شکایت از باجافزارها از سال ۲۰۰۵ اشاره کرده است. البته در گزارش قید شده که احتمالا این عدد از آمار حملاتی که به وقوع پیوسته پایینتر است. فقط در یک مورد، باج افزار معروف WannaCry، به بیش از ۱۵۰ کشور حمله کرد. در این آمار عجیب دو عامل نقش خیلی مهمی ایفا کردهاند: ظهور ارزهای رمزپایه و دسترسی به ابزارهای هکی که آژانس امنیت ملی آمریکا طی سالها انباشه بوده است.

ارزهای رمزپایهای مانند «بیتکوین» (Bitcoin) به حملهکنندگان اجازه میدهند فرصتی واقعی برای دریافت باج داشته باشند. حالا دیگر لازم نیست هکرها مانند جوزف پاپ یک صندوق پستی درست کنند و منتظر دریافت چکهای کاغذی از طرف قربانیان باشند. بهجای آن میتوانند به راحتی قربانی را برای پرداخت باج به آدرسهای ویژهی انتقال بیتکوین هدایت کنند.

بر اساس گزارش شرکت امنیت سایبری Palo Alto Networks، اولین باجافزاری که از «بیتکوین» برای دریافت باج استفاده کرد، باجافزار Cryptowall در سال ۲۰۱۳ بود. اما ماجرا در همینجا خاتمه نیافت. بر طبق گزارش سال ۲۰۱۶ شرکت IBM، حملات باجافزارها در طول یک سال قبل از آن، ۳۰۰ درصد افزایش پیدا کرده. راحتی استفاده از پولهای دیجیتالی در ترکیب با محبوبیت رو به رشد بیتکوین، یقینا در این افزایش مؤثر بوده است.

باجافزار – باج افزار

در مورد افزایش دامنهی این حملات، هر چند عوامل زیادی نقش دارند، ولی یکی از نقاط عطف آشکار را میتوان در اقدامات گروه Shadow Brokers پیدا کرد. این گروه از هکرها، تعدادی از نرمافزارهای مخرب (اکسپلویت) آژانس امنیت ملی آمریکا را در اینترنت منتشر کردند. در میان این اکسپلویتها یک حفرهی امنیتی به نام EternalBlue به چشم میخورد که در ترکیب با باجافزار، امکان تکثیر کرمگونهی حملهی WannaCry را فراهم کرد. همین اکسپلویت در گسترش باج افزار NotPetya نقشی مهم (ولی نه انحصاری) داشت. این باجافزار حداقل به ۶۵ کشور حمله کرد و احتمالا هدف اصلی آن ایجاد تخریب بود.

با وجود اینکه مایکروسافت پیش از این که حفرهی امنیتی EternalBlue دنیا را تسخیر کند یک وصلهی امنیتی برای آن منتشر کرده بود، حملات گستردهی WannaCry و NotPetya به ما یادآوری میکنند که همهی کاربران سیستمهایشان را با آخرین وصلههای امنیتی بهروزرسانی نمیکنند.

چه کاری از ما برمیآید؟

وسعت بیسابقهی این دو حمله که بر پایهی اکسپلویتهای دزدیده شده از آژانس امنیت ملی آمریکا و راحتی استفاده از پولهای دیجیتال شکل گرفتند، نشان میدهد که به عصر تازهی باجافزارهای بدخیم وارد شدهایم. متاسفانه، حملاتی نظیر WannaCry نهتنها کاهش نمییابند بلکه احتمالا افزایش هم پیدا خواهند کرد. این موضوع در گزارش سال ۲۰۱۷ شرکت امنیت سایبری Symantec کاملا مشهود است که بر اساس آن «حملات باجافزارها در سطح جهان، ۳۶ درصد افزایش پیدا کرده».

نکتهی جالب این است که امکان دارد باجافزارها در نهایت قربانی موفقیت خودشان بشوند. به دلیل آمار بالای کامپیوترهای آلوده شده و مکانیزم پرداخت عملا غیرفعال در هر دو حملهی WannaCry و NotPetya، حتی اگر قربانیها تصمیم میگرفتند باج را پرداخت کنند هم، کدهای رمزگشایی را دریافت نمیکردند. پس چرا کسی پولی خرج کند وقتیکه در هر حال قرار نیست فایلهای ازدسترفته را پس بگیرد؟ این مطلب کموبیش به گوش همه رسیده است. به همین خاطر تا زمان نوشته شدن این مطلب، آدرسهای «بیتکوین» مرتبط با باجافزار NotPetya، فقط ۴۶ پرداخت به ارزش تقریبی ۱۰۳۱۷ دلار دریافت کردهاند.

تمام این موارد نشان میدهد که گرچه این نوع از باجگیری دیجیتالی که اولینبار توسط جوزف پاپ ابداع شد به این زودیها کاهش نمییابد، ولی احتمالا دیگر درآمدی هم در آن نخواهد بود. در نهایت شاید این تنها امید برای به پایان رسیدن عذاب رو به رشد باجافزارها باشد.

منبع : دیجی مگ

به نقل از یک کارشناس شرکت امنیت سایبری “آواست” گزارشی منتشر شده است که نشان میدهد، طی بامداد شنبه گذشته حملات سایبری به بیش از ۷۵ هزار حمله در نزدیک به صد کشور جهان توسط باج افزار معروف به WannaCry انجام شده است.

این باج افزار از باگ موجود در ویندوز سوءاستفاده میکند که در ماه مارس مایکروسافت بسته امنیتی علیه آن را بهروزرسانی کرد اما سیستمهایی که خود را آپدیت نکردهاند قربانی باج افزار میشوند.

در صورتی که سیستم یا سرور شما به باج افزار آلوده شود دراغلب مواقع امکان بازگشت اطلاعات وجود نخواهد داشت، بنابراین پیش از بروز مشکل حتما اقدامات لازم را انجام دهید.

توجه کنید آنتی ویروس ها نیز در اکثر موارد قادر به شناسایی و جلوگیری از باج افزارها نیستند ولی همچنان توصیه اکید ما استفاده از آنتی ویروس F-secure برای امنیت بیشتر میباشد.

به موارد زیر توجه نمایید:

– حتما بک آپ های منظم بصورت داخل سرور و خارج سرور از اطلاعات سیستم و سرور تهیه کنید.

– حتما نسبت به بروز رسانی مداوم سیستم عامل Windows خود اقدام کنید.

همچنین بروزرسانی ها و Patchهای امنیتی را به موقع انجام دهید، در غیر اینصورت ممکن است نوش دارو پس از مرگ سهراب باشد!

در صورتی که از سرورهای با سیستم عامل ویندوز Windows استفاده میکنید، حتما موارد امنیتی را در زمان استفاده از سرور (Remote desktop) رعایت نمایید.(تا حد ممکن تغییر پورت و محدودسازی براساس IP)